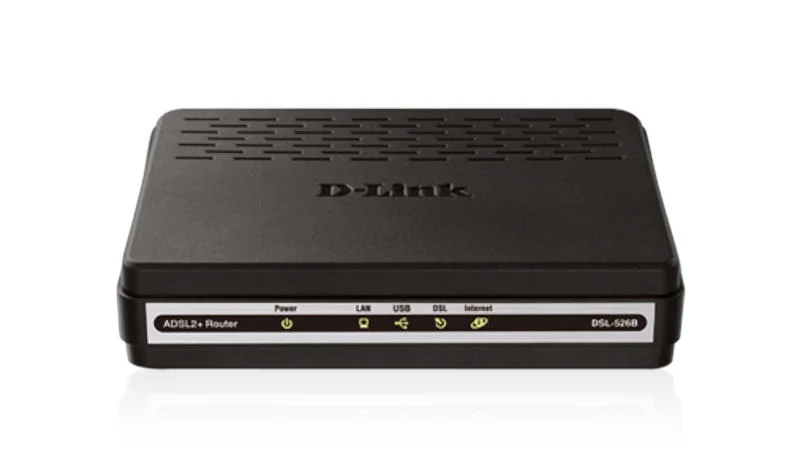

Злоумышленники в интернете активно используют недавно выявленную уязвимость, позволяющую внедрять команды, которая затрагивает ряд устаревших DSL-маршрутизаторов D-Link, более не получающих обновлений поддержки.

Источник изображения: D-Link

Ошибка, зарегистрированная под идентификатором CVE-2026-0625, возникает из-за недостаточной проверки входных данных в библиотеке CGI при обработке скрипта dnscfg.cgi. Используя параметры настройки DNS, злоумышленник, не прошедший аутентификацию, может воспользоваться этой уязвимостью для исполнения произвольных команд на удалённой системе. Проблема была первоначально обнаружена фондом Shadowserver Foundation, а её детальный анализ провели эксперты компании VulnCheck, занимающейся исследованием уязвимостей. D-Link подтвердила, что уязвимость затрагивает определённые модели маршрутизаторов с конкретными версиями прошивок: DSL-526B (все версии до 2.01 включительно), DSL-2640B (до 1.07), DSL-2740R (до 1.17), DSL-2780B (до 1.01.14).

Гарантийный срок поддержки данных устройств закончился ещё в 2020 году, и D-Link не планирует выпускать обновления для устранения CVE-2026-0625. В связи с этим компания настоятельно советует прекратить использование уязвимого оборудования, заменив его современными моделями. В настоящее время ведётся работа по выявлению других потенциально затронутых продуктов и версий программного обеспечения. Информации о том, кто именно использует эту уязвимость и с какими целями, пока нет. Поскольку панель управления маршрутизатором обычно доступна только из локальной сети, наиболее вероятными сценариями атак с использованием CVE-2026-0625 являются компрометация через веб-браузер или эксплуатация устройств с включённой функцией удалённого администрирования.