По информации Центра кибербезопасности УЦСБ, в 79% случаев проверок внутренних сетей эксперты смогли воспроизвести сценарии, которые в условиях реального нападения позволили бы полностью захватить управление корпоративной ИТ-инфраструктурой. Эти данные были собраны в ходе анализа проектов по пентестингу, выполненных специалистами УЦСБ в 2025 году для организаций из важнейших секторов: информационных технологий, промышленности, финансов, топливно-энергетического комплекса, транспорта и государственных учреждений. Об этом CNews сообщили в УЦСБ.

Исследование показывает типичную ситуацию, когда защита сосредоточена на внешних границах сети, в то время как внутренние системы часто оказываются менее защищёнными против сложных атак. Даже при надёжно защищённом периметре, после его преодоления злоумышленником (часто с помощью методов социальной инженерии), в четырёх случаях из пяти он может закрепиться в инфраструктуре, постепенно повысить свои права и получить контроль над важнейшими данными и системами.

Сравнение обнаруженных уязвимостей выявило значительную разницу в уровне защищённости внешнего периметра и внутренней сети. Например, 62% уязвимостей, найденных внутри инфраструктуры, имели высокий уровень риска — их использование позволило бы атакующему повысить привилегии и осуществить критичные действия. На внешнем периметре преобладали уязвимости среднего уровня (в 52% проверок), а высокорисковые обнаруживались в два раза реже — в 23% исследований. При этом в 15% тестов на проникновение недостатки внешней защиты позволяли напрямую попасть во внутреннюю сеть. В остальных 85% проверок эксперты находили потенциальные слабые места, эксплуатация которых опытными хакерами могла бы привести к утечке информации и компрометации учётных записей.

Анализ также показал, что в 94% пентестов с использованием фишинга, вишинга (голосового фишинга) или подброса USB-накопителей действия хотя бы одного сотрудника давали условному злоумышленнику возможность проникнуть во внутреннюю сеть. В среднем в фишинговых кампаниях 13% пользователей открывают вредоносные вложения в письмах, а 5% переходят по опасным ссылкам. Эффективность вишинга в практике УЦСБ составила примерно 10%. При применении физических носителей — таких как QR-коды на специально размещённых плакатах или заражённые флеш-накопители — более чем в половине случаев хотя бы один из этих методов оказывался успешным, приводя к компрометации учётной записи или подключению вредоносного устройства к рабочему компьютеру.

«Значительная доля успешных атак, основанных на социальной инженерии, доказывает неэффективность традиционной модели «усилили внешнюю защиту — и в безопасности». Злоумышленник всегда отыщет возможность обойти периметр, эксплуатируя человеческий фактор, после чего уязвимости внутрикорпоративной сети позволят ему оперативно захватить контроль над ключевыми узлами или даже всей ИТ-инфраструктурой. Именно поэтому в 2026 году наша команда советует внедрять всеобъемлющую стратегию, сочетающую постоянное укрепление систем и программы повышения цифровой грамотности персонала», – отметил Дмитрий Зубарев, заместитель руководителя аналитического центра УЦСБ — подразделения Центра кибербезопасности, специализирующегося на тестировании на проникновение.

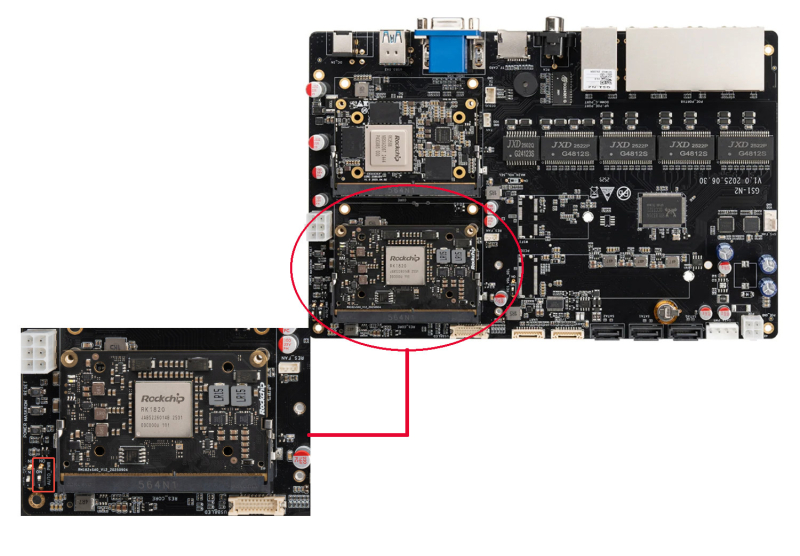

Как следует из результатов исследования, в сфере актуальных угроз исторически распространенным уязвимостям, таким как Zerologon или BlueKeep, на смену пришли атаки с перенаправлением аутентификации, включая использование уязвимости CVE-2025-33073 в Windows, методы эксплуатации некорректных конфигураций служб сертификации ADCS, а также уязвимости периферийного оборудования, например, сетевых принтеров.

На 2026 год эксперт УЦСБ ожидает роста интереса хакеров к российскому программному обеспечению, возникновения новых методов атак на Active Directory и более активного использования искусственного интеллекта как нападающей, так и обороняющейся сторонами.