В Российской Федерации медиасфера и телевизионный сектор входят в число 15 наиболее уязвимых отраслей в сфере кибербезопасности. Основными векторами проникновения в телевизионную инфраструктуру служат интернет-сервисы — такие как официальные веб-сайты, системы удаленного доступа, онлайн-вещание и прочие. Эти данные были предоставлены CNews экспертами компании «Синтерра Медиа».

Помимо этого, злоумышленники применяют целевые атаки, включая компрометацию через компании-подрядчики, работающие с телеканалами и медиахолдингами. Серьезную опасность представляют DDoS-атаки, нацеленные на срыв вещания медиаресурсов. Пик подобных инцидентов часто приходится на периоды важных общественных событий, как, например, в мае 2025 года во время празднования 80-летия Победы в Великой Отечественной войне и в единый день голосования.

Ключевые изменения с 2022 года

В 2022 году отмечался значительный рост хакерских атак на медиаиндустрию. Основной их целью тогда была подмена контента для достижения максимального PR-резонанса. Сейчас число таких атак сократилось, однако их характер эволюционировал: теперь злоумышленники стремятся нанести максимальный ущерб и полностью вывести из строя инфраструктуру.

Задачи атакующих включают срыв вещания (в том числе через DDoS), разрушение критических систем (Playout-комплексов, эфирного оборудования и т.д.), шифрование хранилищ с медиаконтентом, а также уничтожение архивов и медиафайлов. Успешные атаки приводят к длительным и финансово затратным процессам восстановления.

Особое внимание хакеров приковано к трансляциям социально значимых мероприятий с участием главы государства. Поэтому такие события находятся на особом контроле у всех компаний, обеспечивающих их эфирную поддержку.

Человеческий фактор как цель атак

В современном ландшафте киберугроз для медиаотрасли все более актуальной становится опасность социальной инженерии. Ее цель — побудить сотрудников медиакомпаний к несанкционированным действиям и получить от них данные, необходимые для проникновения в систему.

Злоумышленники стали тщательнее готовить атаки: собирать информацию о сотрудниках, анализировать их связи и круг общения. Установить контакты человека можно, получив доступ к его мессенджерам или телефонной книге. Затем специальные боты анализируют эти данные и строят социальный граф. После этого мошенник, выдавая себя за доверенное лицо, дает сотруднику указания, которые тот склонен выполнить.

Например, согласно нашим наблюдениям, подобные сообщения часто начинают поступать сотрудникам после публичных выступлений их руководителей или их упоминаний в прессе. Вероятно, такие выступления отслеживаются системами мониторинга, что служит сигналом к началу атаки. При этом мошенники могут писать от имени руководителя не только нынешним, но и бывшим сотрудникам.

Роль человеческого фактора крайне велика и создает эффект «открытой калитки», который может привести к компрометации всей инфраструктуры. Хакеры, проникнув в систему, иногда годами изучают ее, чтобы в нужный момент нанести удар по наиболее уязвимому звену.

Решение данной проблемы требует комплексного подхода. Технические меры защиты включают: создание и соблюдение политик управления паролями, внедрение двухфакторной аутентификации для учетных записей, оперативный отзыв доступов при увольнении персонала, централизацию управления правами пользователей и мониторинга их активности — с применением систем управления привилегированным доступом (PAM) и контроля доступа к сети (NAC). Организационные меры подразумевают: регулярное обучение сотрудников, постоянное повышение их грамотности в сфере кибербезопасности, а также внедрение четких регламентов, определяющих зоны ответственности.

Как обеспечить защиту инфраструктуры от кибератак

Наиболее абсолютной защитой от любой атаки было бы полное отключение оборудования от сети. Технические средства не могут гарантировать стопроцентную безопасность; их ключевая задача — существенно усложнить злоумышленнику достижение цели. Эффективная система информационной безопасности должна объединять набор решений: защиту конечных устройств (EDR), рабочих станций (антивирусные программы) и сетевого периметра (межсетевые экраны нового поколения, NGFW). Также необходимы организационные шаги: учет активов, разделение прав доступа, сегментация сети и другие.

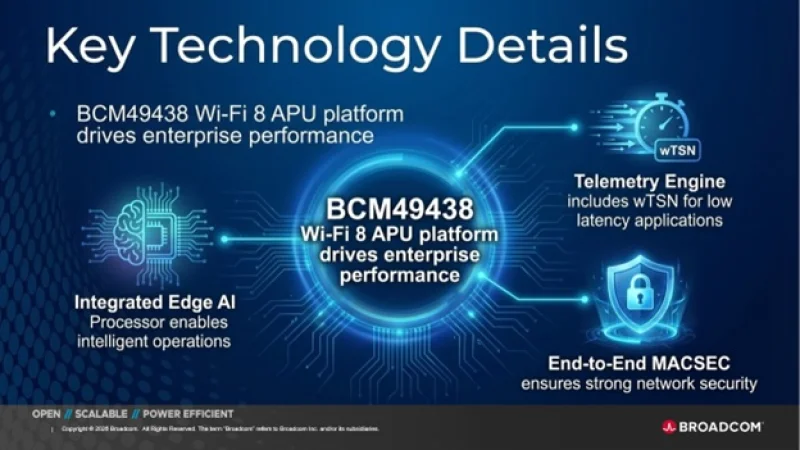

Для выполнения рутинных операций и базовых задач в области кибербезопасности все активнее применяются решения на основе искусственного интеллекта. Например, они способны анализировать огромные объемы данных, выявляя в них закономерности, тенденции и взаимосвязи. Однако у ИИ есть и обратная сторона. В частности, возникают новые угрозы, связанные с «отравлением» данных (data poisoning), на которых обучаются модели. Настройка рекомендательных алгоритмов позволяет эффективно влиять на общественное мнение. Информация, загружаемая в ChatGPT, Gemini или другие аналогичные модели, может стать причиной утечки. Так, в 2023 году чат-бот ChatGPT привел к утечке корпоративных данных Samsung. Конфиденциальная информация оказалась в сети из-за некорректного использования сервиса сотрудниками.

Медиаиндустрия на протяжении долгого времени недооценивала инвестиции в информационную безопасность. Многие телеканалы, особенно узкопрофильные и региональные, до сих пор уверены, что их системы вещания (Playout) невозможно взломать, поскольку посторонние не разберутся в специфике их работы. Эту устаревшую парадигму необходимо менять.