Осенью 2025 года преступники приступили к хищению личных сведений граждан России, используя рекламные рассылки популярных торговых площадок. Злоумышленники направляют сообщения, содержащие информацию о поддельных акциях, специальных предложениях, распродажах, конкурсах и даже выигрышах. В этих письмах размещаются опасные ссылки, и если получатель переходит по ним, преступники получают возможность завладеть конфиденциальной информацией.

Как сообщает «РИА Новости», мошенники рассылают электронные письма с предложениями получить награду за активность на торговой платформе, которые включают фишинговые ссылки.

Злоумышленники отправляют на электронную почту целевых лиц письма, в которых утверждают, что за активность на маркетплейсе пользователь имеет право на получение приза.

К сообщению прилагается фишинговая ссылка, при переходе по которой может быть инициирована автоматическая загрузка вредоносного программного обеспечения, предоставляющего преступникам удаленный доступ к компьютеру или мобильному устройству. Если адресат переходит по такой ссылке, на его гаджет немедленно загружается вредоносная программа. Это ПО способно обеспечить злоумышленникам удаленный контроль над компьютером или смартфоном пострадавшего.

Маркетплейс представляет собой ИТ-платформу электронной коммерции, которая предоставляет сведения о товарах или услугах сторонних поставщиков. В 2025 году на российском рынке присутствуют такие площадки, как Wildberries, Ozon, «Яндекс Маркет», «Мегамаркет», Lamoda и «Магнит».

Троянские программы являются разновидностью вредоносного программного обеспечения, которое проникает на компьютер, маскируясь под легитимные приложения. Основными индикаторами заражения устройства трояном служат необъяснимая активность операционной системы в фоновом режиме и внезапные изменения системных параметров устройства пользователя.

Обычно основными каналами заражения выступают вредоносные вложения в электронных письмах или архивы, загруженные с бесплатных файлообменных сервисов. Жертва либо загружает вредоносное ПО на свое устройство, либо открывает вложение в электронном письме. Запускается процесс выполнения вредоносного кода, который может быть скрыт от пользователя и не требует его подтверждения. После завершения инсталляции вирус приступает к выполнению задач, запрограммированных злоумышленником. Часто процесс выполнения вредоносного кода остается незамеченным, особенно неопытными пользователями.

Киберпреступники часто применяют методы социальной инженерии, чтобы вызвать доверие у пользователей и побудить их к установке вируса. Подобные уловки регулярно встречаются во всплывающих окнах браузера, рекламных баннерах, ссылках на непроверенных сайтах и других аналогичных источниках.

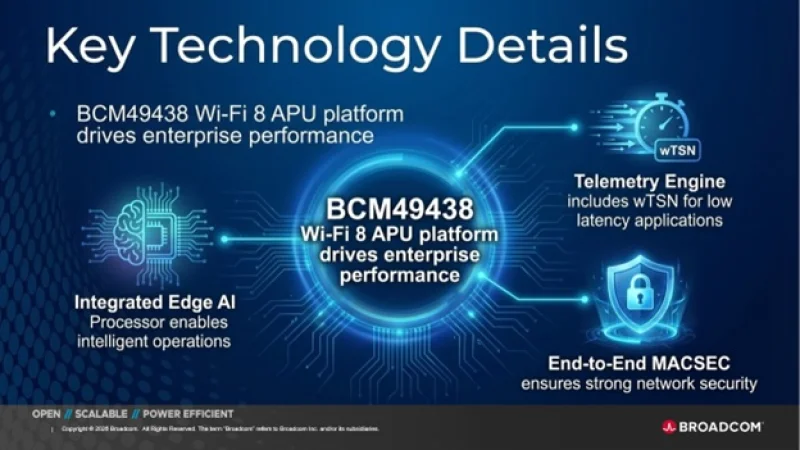

Компания «Нейроинформ», специализирующаяся на анализе и оценке киберрисков, исследовала динамику ИТ-уязвимостей в российских компаниях в третьем квартале 2025 года, о чем уведомила CNews.

Согласно аналитическим данным, тройка главных угроз для ИТ-инфраструктур компаний включает эксплуатацию уязвимого программного обеспечения, отсутствие защиты от подбора паролей и некорректные настройки систем. В основу исследования легла информация, предоставленная клиентами «Нейроинформ».

В третьем квартале 2025 года применение программ с уязвимостями оказалось наиболее частым нарушением безопасности в российской ИТ-среде. На эту категорию пришлось 32% от общего числа выявленных проблем. Специалисты «Нейроинформ» отмечают, что среди всех обнаруженных программных уязвимостей за указанный период 12% имеют критический статус, 25% классифицированы как высокоопасные, 35% относятся к среднему уровню риска, а 28% считаются малозначительными.

Аналитики «Нейроинформ» зафиксировали рост доли высоких и критических уязвимостей в программном обеспечении российских организаций в III квартале 2025 года по сравнению с аналогичным периодом 2024 года. Среди наиболее распространенных программных угроз выделяются уязвимости Microsoft Exchange Server, устаревшие операционные системы, проблемы безопасности в CMS WordPress и недостатки SSH-сервисов.

Вторую позицию в рейтинге занимает отсутствие механизмов блокировки подбора паролей. На эту категорию приходится четверть всех обнаруженных нарушений безопасности. Из них 81% связано с веб-приложениями, а оставшиеся 19% затрагивают различные ИТ-сервисы. Возможность подбора паролей обычно оценивается как угроза средней тяжести, однако последствия могут варьироваться в зависимости от множества аспектов: сложности парольных комбинаций, уровня доступа взломанной учетной записи, потенциала для развития атаки и других факторов.

При компрометации паролей и их наличии в базах распространенных комбинаций устойчивость защиты резко снижается. Использование такого пароля для доступа через SSH-протокол может привести к полному захвату узла — либо мгновенно, либо после нескольких этапов атаки. Потенциальный ущерб варьируется от утечки конфиденциальных данных до внедрения шифровальщиков и полной остановки бизнес-операций.

Замыкают тройку лидеров ошибки конфигурации, увеличившие свою долю с 15% в предыдущем отчетном периоде до 18% в текущем. В эту категорию входят нарушения разграничения прав доступа, приводящие к открытости критически важных компонентов инфраструктуры. В 4% случаев из всех обнаруженных проблем специалисты «Нейроинформ» выявили свободный доступ к административным панелям и персональным данным без какой-либо авторизации, что создает максимальные риски для организаций.