Виталий Масютин («Линза»): Популярность модели «безопасность как услуга» значительно возросла

Увеличение количества киберугроз и нехватка специалистов по защите информации побуждают компании обращаться к услугам кибербезопасности по подписке. Это создало благоприятные условия для развития отечественных коммерческих центров мониторинга SOC. SOC фирмы «Линза» построен на основе платформы Security Vision. О спектре предоставляемых услуг рассказал технический директор компании «Линза» Виталий Масютин.

CNews: Какие ключевые перемены наблюдаются в сфере информационной безопасности России в последнее время?

Виталий Масютин: За прошедшую пятилетку отрасль ИБ в России претерпела стремительные изменения и достигла качественно новой ступени развития. Переход на массовую удалённую работу во время пандемии 2020 года значительно расширил цифровые границы организаций и ускорил перевод основных бизнес-процессов в цифровую форму. В 2022 году к этим обстоятельствам добавилось серьёзное испытание — масштабное киберпротивостояние с высокоорганизованными, целеустремлёнными и технически оснащёнными оппонентами.

Учащение и усложнение атак привело к чёткому пониманию реальности киберрисков и их возможных последствий. Сегодня угрозы касаются не только утечек информации, но и полной парализации деятельности, утраты контроля и разрушения ИТ-систем. Обеспечение кибербезопасности превратилось в критический фактор устойчивости и бесперебойной работы бизнеса.

В ответ на эти вызовы государственные и частные структуры начали планомерно вкладываться в защиту цифровых ресурсов, выстраивая её в современных реалиях — в основном на базе российских технологий.

В изменившейся ситуации оказались и отечественные разработчики решений ИБ, и системные интеграторы. Их продукты и компетенции заняли нишу покинувших рынок иностранных компаний, которые долгое время задавали стандарты благодаря гибкой ценовой стратегии и отработанным решениям. Перед российской индустрией информационной безопасности встала задача не просто заместить, но и обеспечить сравнимый уровень качества, надёжности и результативности.

За прошедший трехлетний период проведена масштабная работа. Сегодня можно уверенно констатировать значительный рост как числа, так и степени зрелости российских продуктов и сервисов в сфере информационной безопасности. Отечественная кибербезопасность больше не находится в роли догоняющей — она превратилась в самостоятельную, ориентированную на практику и готовую решать актуальные бизнес-задачи в условиях усиливающегося внешнего давления.

Именно в этой парадигме складывается новая рыночная модель: акцент на итоговый эффект, уверенность в национальных технологиях и осознание, что безопасность — это не единовременная покупка, а постоянный и контролируемый процесс.

CNews: Как трансформировалось отношение к кибербезопасности в российских государственных и коммерческих структурах разного размера?

Виталий Масютин: Если ранее проблемы информационной безопасности в основном касались крупных корпораций, то последние события четко продемонстрировали угрозу для организаций любого масштаба. Предприятия среднего и малого бизнеса оказываются не только непосредственными объектами атак, но и промежуточными звеньями в цепочках, ведущих к крупным компаниям.

В государственной сфере произошел не менее значительный переход: от формального выполнения нормативов фокус сместился на обеспечение фактической защищенности. Изменилась сама культура восприятия ИБ — на уровне руководства и рядовых сотрудников. Выделение средств на кибербезопасность происходит оперативнее, параллельно растет и личная ответственность руководителей ИБ-подразделений за не предотвращенные киберинциденты.

Повысилась грамотность и среди обычных пользователей: правила создания паролей и предостережения о фишинговых рассылках перестали быть пустой формальностью на фоне активного освещения последствий кибератак в средствах массовой информации.

Однако возросшее внимание к ИБ усугубило проблему с кадрами: нехватка квалифицированных специалистов стала острее, а действующим командам приходится одновременно противостоять атакам, участвовать в программах импортозамещения и соответствовать ужесточающимся регуляторным требованиям.

CNews: Насколько сегодня компании заинтересованы в передаче функций ИБ на аутсорсинг, какие именно услуги востребованы? Готова ли российская бизнес-среда доверять свою кибербезопасность коммерческим центрам мониторинга и реагирования (SOC)?

Виталий Масютин: Передача функций внешним подрядчикам — одно из логичных бизнес-решений в ситуации дефицита кадров и нецелесообразности крупных капитальных вложений. Кибербезопасность в этом смысле не является исключением.

Помимо традиционных ИБ-услуг, таких как аудит, тестирование на проникновение, консалтинг и внедрение средств защиты, за последние три года заметно увеличился спрос на модель «кибербезопасность как сервис». Организации все чаще отдают предпочтение управляемым сервисам мониторинга и отражения атак (SOC-as-a-Service, MDR), расследованию инцидентов и компьютерно-технической экспертизе, поиску признаков взлома и упреждающему обнаружению угроз, а также услугам по анализу и минимизации возможных векторов атаки.

Крупномасштабные кибернападения, стартовавшие в 2022 году, побудили компании критически пересмотреть свой уровень подготовленности к предупреждению, обнаружению и анализу угроз. Для многих из них оказалось экономически нецелесообразным в долгосрочном плане формирование собственных служб информационной безопасности, работающих в режиме 24/7, что стало дополнительным катализатором перехода на аутсорсинговую модель защиты.

Естественным решением в этой ситуации стал выбор специализированных внешних провайдеров. Российские коммерческие центры мониторинга и реагирования (SOC) получили значительный импульс к росту и теперь способны предложить клиентам необходимый спектр услуг с различной степенью вовлеченности, целевым назначением и согласованными метриками качества.

Главная сложность при передаче функций ИБ на аутсорсинг заключается не в технологиях, а в необходимости завоевать доверие заказчика. Именно поэтому репутация и реальный практический опыт коммерческого SOC играют определяющую роль. Успешные поставщики управляемых сервисов безопасности (MSS) действуют не только по формальным инструкциям, но и способны обнаруживать скрытые признаки сложных атак, выстраивая с клиентами долгосрочное партнерство, основанное на достижении измеримых результатов.

CNews: Какова общая структура SOC компании «Линза»? Какие услуги вы предоставляете?

Виталий Масютин: Наш центр SOC начал работу летом 2023 года в качестве подразделения системного интегратора «Платформикс». Эта компания присутствует на российском рынке с 1992 года и является дочерней структурой группы «Базовые Решения».

В 2024 году в рамках группы была создана компания «Линза» («Лаборатория инновационной защиты»), выступающая как интегратор в сфере информационной безопасности и разработчик собственных программных решений.

Создание нашего коммерческого SOC базируется на многолетнем опыте реализации проектов по развертыванию комплексных систем защиты и специализированных продуктов, обеспечению соответствия нормативным требованиям, формализации и внедрению процессов обеспечения и управления ИБ, а также по построению внутренних центров SOC для крупных корпоративных и государственных заказчиков.

В текущий момент услуги SOC «Линзы» включают мониторинг и реагирование на инциденты ИБ; обнаружение и противодействие кибератакам (MDR); оценку защищенности инфраструктуры, программного обеспечения и веб-приложений; анализ защищенности и аудит конфигураций.

Ключевое преимущество нашего SOC для клиентов состоит в том, что мы предлагаем надежный фундамент для процессов информационной безопасности — это инфраструктура, квалифицированные эксперты по кибербезопасности, а также отработанные процессы и методики, созданные с учетом нашего обширного опыта в построении систем мониторинга и SOC.

Помимо этого, мы делаем особый акцент на аналитике и отчетности по итогам работы сервисов центра, чтобы предоставлять заказчикам целенаправленную и содержательную информацию о кибератаках, происшествиях, уровне защищенности организации, поверхности атаки и других результатах деятельности центра.

CNews: Какие основные решения используются в SOC компании «Линза»? Какова доля российских ИТ и ИБ продуктов?

Виталий Масютин: При разработке технологического стека для SOC-услуг наша первостепенная задача заключалась в снижении системных угроз и ориентации на основные векторы развития российского рынка информационной безопасности. Именно поэтому наш Центр мониторинга и реагирования изначально строился с акцентом на российские разработки, при этом использование open-source-решений было сведено к минимуму.

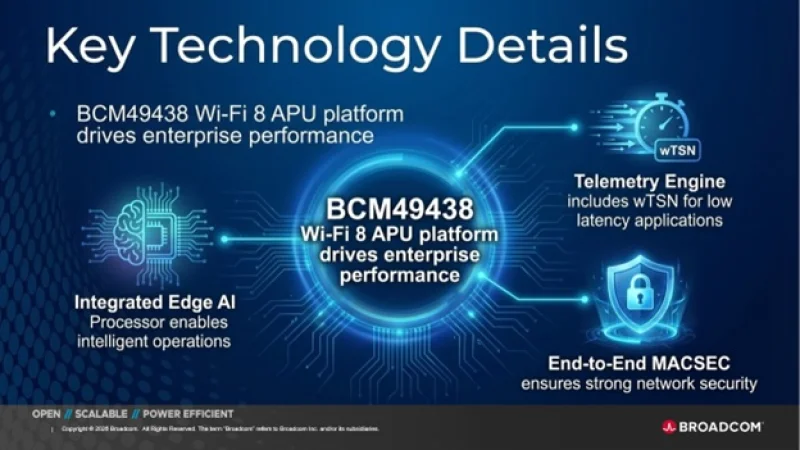

Основой технологической платформы центра является Security Vision. Она позволяет стандартизировать и автоматизировать рабочие процессы SOC, облегчает взаимодействие аналитиков благодаря встроенным инструментам обмена данными, а также служит платформой для накопления экспертных знаний. Кроме того, эта система применяется для аналитики, формирования статистических отчетов и демонстрации итогов работы клиентам.

Security Vision также обеспечивает гибкость, не привязывая нас к конкретным средствам защиты в рамках SOC-сервисов. В зависимости от потребностей клиента могут задействоваться решения категорий SIEM, EDR, VM, NTA/NAD и другие.

Подобная стратегия даёт нам возможность оперативно подстраиваться под запросы каждого заказчика, работать с разными моделями оказания услуг (in-house, облачной или гибридной), а также интегрироваться как с популярными продуктами от Positive Technologies и «Лаборатории Касперского», так и с менее распространёнными отечественными и иногда встречающимися иностранными решениями.

По желанию клиента в инфраструктуру SOC могут быть включены различные программные продукты и сервисы, в том числе специализированные инструменты для усиления базовой защиты. Например, в рамках услуг центра может применяться «2К: Контроль конфигураций» — собственное программное обеспечение компании «Линза», созданное для задач харденинга ИТ-инфраструктур. Это решение помогает обнаруживать и исправлять небезопасные настройки систем и приложений, сокращая возможные векторы атак и повышая эффективность последующего мониторинга и реагирования.

CNews: Каким образом можно сократить время на обнаружение и реагирование при кибератаках? Какие инструменты для этого применяются в SOC «Линзы»?

Виталий Масютин: Здесь в первую очередь необходимо понять, какую конечную цель преследует это ускорение. Для клиентов SOC главное — это уверенность в том, что их не взломают, не подвергнут шифрованию, не выведут из строя инфраструктуру и не нанесут ущерб бизнес-процессам, финансовым результатам или репутации компании.

Скорость реагирования не просто важна — она часто становится решающим фактором. Однако помимо быстроты, крайне важны осмысленность действий специалиста, способность точно восстановить цепочку событий и понять общую картину происшествия на основе данных с инфраструктуры, сигналов систем защиты и выводов, полученных путём корреляции событий.

Эффективность реагирования на инциденты напрямую связана со способностью освободить аналитика от шаблонных и повторяющихся операций. Важно предоставить ему пространство для размышлений о сути произошедшего, формирования предположений и сбора данных для их проверки, а также для обнаружения взаимосвязей между событиями, которые могут казаться разрозненными или разделенными временными промежутками.

Именно здесь в полной мере раскрываются возможности SOAR-платформ. Основой успешного реагирования является четко выстроенный процесс. В свою очередь, процесс базируется на алгоритме, который задает последовательность шагов, определяет их взаимозависимости и условия перехода от одного действия к следующему.

SOAR-система дает возможность формализовать и автоматизировать выполнение алгоритма реагирования. Она будет направлять специалиста, подсказывая, какие именно шаги и в какой момент необходимо предпринять, учитывая текущую стадию работы, контекст инцидента, а также ранее полученные сведения и принятые решения.

К примеру, на начальном этапе анализа система предложит аналитику критерии для проверки инцидента на ложное срабатывание (неавторизованная активность, аномалии в поведении, репутация затронутых активов, снижение уровня безопасности и др.). На этапе анализа первопричин (Root Cause Analysis) платформа укажет, на какую глубину необходимо восстановить цепочку событий (ограничиться конкретной системой, периметром организации или внешними сетевыми ресурсами). Специалисту не придется тратить время на размышления о следующем шаге. Вместо этого он сможет полностью сосредоточиться на содержательной части каждого этапа расследования.

Еще одна ключевая возможность — это автоматическое дополнение данных об инциденте. Большинство технических средств, фиксирующих инциденты, по умолчанию не передают, да и зачастую не могут передать всю информацию, требуемую для полноценного расследования.

Например, доменное имя интернет-ресурса — это просто строка символов, даже если система NGFW пометила его как потенциально опасное. Для анализа же часто необходим контекст: срок существования домена, данные о регистранте, страна размещения. Также требуется проверить репутацию ресурса по нескольким независимым источникам. Все это — стандартные и относительно простые операции. Однако необходимость выполнять их многократно, изо дня в день, отнимает значительное время, отвлекает от основной задачи и формирует шаблонное мышление. Поэтому любые типовые действия, результат которых предсказуем, целесообразно автоматизировать, используя функционал обогащения информации об инцидентах, предоставляемый SOAR-решениями.

Когда специалист получает полный доступ ко всей необходимой информации об объектах и участниках, связанных с инцидентом — таких как активы, учетные записи и прочие элементы — у него высвобождается время и ресурсы для решения более значимых задач. Например, для определения того, кто и когда обращался к сетевому ресурсу, какие протоколы применялись, присутствуют ли отклонения или признаки вредоносной активности в способах взаимодействия или объемах передаваемой информации. Это способствует ускорению реагирования на инцидент без ущерба для тщательности и глубины расследования.

Третья, но не менее значимая возможность — это выявление взаимосвязей между различными инцидентами. По-настоящему серьёзная атака представляет собой последовательность действий злоумышленника, которая может включать десятки отдельных событий. Эти события фиксируются различными защитными механизмами и компонентами инфраструктуры и, как правило, поступают в центр мониторинга безопасности (SOC) в виде множества зарегистрированных инцидентов.

Иногда связи между ними очевидны, например, при использовании одной учётной записи, а иногда они носят косвенный характер — например, первый и последний инциденты в цепочке могут не иметь прямых технических совпадений по каким-либо параметрам. В такой ситуации существует риск, что несколько аналитиков, работая над отдельными случаями, могут упустить общую картину происходящего.

Однако SOAR-платформа, выступающая в качестве агрегатора и унификатора инцидентов, позволяет автоматически выстраивать цепочки соответствий на основе заданных критериев и сложной логики сопоставления. Это существенно повышает шансы на своевременное обнаружение целенаправленной комплексной атаки и помогает правильно сконцентрировать усилия специалистов на противодействии реальной угрозе, а не на рутинной обработке изолированных событий.

Четвертая функция SOAR-системы — это визуализация, аналитика и формирование отчетов на основе данных, аккумулируемых платформой. Сюда входят сведения о времени и скорости реагирования на инциденты, статистика по отдельным компонентам или активам инфраструктуры, причинам возникновения проблем, принятым мерам и долгосрочным рекомендациям. Интерпретация и представление данных в различных комбинациях и разрезах позволяют быстро и обоснованно отвечать на ключевые вопросы, такие как:

- Хватает ли аналитикам ресурсов и насколько равномерно распределена их нагрузка?

- На какие уязвимые места в инфраструктуре клиента следует обратить особое внимание?

- В каком направлении необходимо развивать меры по повышению уровня безопасности?

- Какие базовые механизмы и принципы информационной безопасности реализованы не в полной мере?

- Насколько значимым является влияние человеческого фактора?

- В какой степени общие тревожные тенденции, описанные в публичных отчётах и исследованиях, касаются конкретного заказчика?

Кроме того, информация, полученная из системы, может эффективно использоваться для обоснования и расстановки приоритетов в финансировании проектов по ИБ: внедрению новых решений, запуску процессов и обеспечению соответствия нормативным требованиям.

Особого внимания заслуживает и возможность автоматического реагирования на инциденты, что также существенно облегчает и ускоряет процесс их обработки. Однако данная функция чаще применяется в наших интеграционных проектах по развертыванию локальной SOAR-платформы в инфраструктуре клиентов. Для коммерческих центров мониторинга безопасности (SOC) это, скорее, редкий случай.

CNews: Какая SOAR-система используется в SOC компании «Линза»?

Виталий Масютин: Мы применяем платформу Security Vision SOAR, которая интегрирована с системой KUMA. Она формирует объекты инцидентов и устанавливает связи между ними. Решение SOAR от Security Vision позволяет дополнять информацию об инциденте данными из внешних и внутренних аналитических сервисов, выполнять процедуры реагирования согласно динамическим сценариям — например, блокировать учетную запись или изолировать узел в сети в зависимости от типа атаки. Кроме того, оно упрощает работу аналитиков нашего SOC, предоставляя экспертные рекомендации по действиям в конкретной ситуации.

Интеграции и сценарии реагирования в Security Vision SOAR настраиваются через графический интерфейс с использованием low-code/no-code технологий, что облегчает администрирование системы и помогает новым сотрудникам центра быстрее освоить решение. Платформа также обладает широкими возможностями визуализации данных, формирования отчетов и рассылки уведомлений по различным каналам, включая электронную почту и мессенджеры. Это улучшает взаимодействие с клиентами, контроль за соблюдением SLA и ключевых метрик, таких как среднее время обнаружения (MTTD) и среднее время реагирования (MTTR) на инциденты.

CNews: Востребованы ли у потребителей услуг Managed Security Service Provider (MSSP) такие продвинутые направления, как киберразведка, проактивный поиск угроз, поведенческий анализ и обнаружение аномалий?

Виталий Масютин: Эти направления интересны зрелым клиентам, которые уже выстроили базовые процессы управления активами, уязвимостями, мониторинга и реагирования. Они понимают, что сложные целевые атаки не всегда обнаруживаются традиционными средствами, а взлом возможен даже при высоком уровне защиты.

Работа в области киберразведки ориентируется на индикаторы компрометации, учитывает тактики, техники и процедуры злоумышленников, а также операционный и стратегический контекст угроз. Это позволяет выстраивать проактивный поиск угроз на основе анализа киберландшафта, сценариев атак и характерных методов кибергрупп, а также дополнять защиту услугами Compromise Assessment для выявления следов ранее незамеченных компрометаций.

Ещё одним способом выявления скрытых угроз служит анализ поведения и обнаружение аномалий, основанные на изучении телеметрических данных и сетевой активности. Растущий интерес к этим методам подкрепляется прогрессом в специализированных технологиях и платформах, таких как платформа Security Vision TIP (Threat Intelligence Platform) для работы с данными киберразведки, а также решения для анализа поведения пользователей (Security Vision UEBA) и обнаружения аномалий (Security Vision AD+ML).

CNews: С какими основными трудностями и ограничениями в настоящее время сталкиваются коммерческие SOC? Какие существуют пути их преодоления?

Виталий Масютин: Главная проблема для отечественной сферы информационной безопасности сегодня — это серьёзная нехватка опытных кадров. Реакцией рынка стало развитие образовательных проектов, создание собственных учебных центров и программ обучения, а также активное внедрение инструментов автоматизации. Решения классов SIEM, SOAR и TIP помогают разгрузить команды, минимизировать влияние человеческого фактора и увеличить продуктивность работы центра мониторинга.

Дополнительными сложностями остаются неоднородность технологической среды SOC и проблемы с аппаратным обеспечением. Частично эти риски нивелируются благодаря экосистемным решениям российских поставщиков, имеющим подтверждённую совместимость, однако вопросы доступности и сроков поставки оборудования по-прежнему нуждаются в продуманном решении.

CNews: Каковы ваши ожидания относительно развития российской индустрии ИБ и рынка MSSP-услуг в ближайшие годы?

Виталий Масютин: В условиях нехватки специалистов по безопасности и ужесточения требований к защите, спрос на модель «кибербезопасность как услугу» будет увеличиваться. При этом запросы клиентов всё больше смещаются в сторону комплексных и долгосрочных сервисов. Разовые мероприятия уступают место непрерывным услугам — например, проектам Red Team, постоянному мониторингу поверхности атаки и программам Bug Bounty, нацеленным на фактическое снижение рисков.

Клиенты всё чаще ставят измеримые цели по минимизации киберугроз, что способствует созреванию рынка MSSP. Одновременно в отрасли укрепляется тенденция к применению искусственного интеллекта и машинного обучения для обнаружения угроз, автоматизации процессов в SOC и смягчения кадрового дефицита — как инструмента помощи экспертам, а не их замены.

■ Рекламный материалerid:2W5zFHxFkwTЗаказчик: ООО «Интеллектуальная безопасность»ИНН/ОГРН: 7719435412/5157746309518Веб-сайт: https://www.securityvision.ru/