Алексей Коврижных, специалист Positive Labs — коллектива аналитиков, занимающегося анализом и созданием аппаратных и программных инструментов для защиты информации, — участвовал в устранении двух недостатков в микропрограммах скоростных сетевых контроллеров американской фирмы Broadcom, применяемых в серверных системах и дата-центровом оснащении. При успешной атаке злоумышленники могли нарушить рабочие процессы компаний и получить доступ к информации сотрудников, заказчиков и контрагентов. Разработчик упомянул специалиста Positive Technologies в списке признания, выразив благодарность за проделанную аналитическую работу. Данной информацией с CNews поделились представители Positive Technologies.

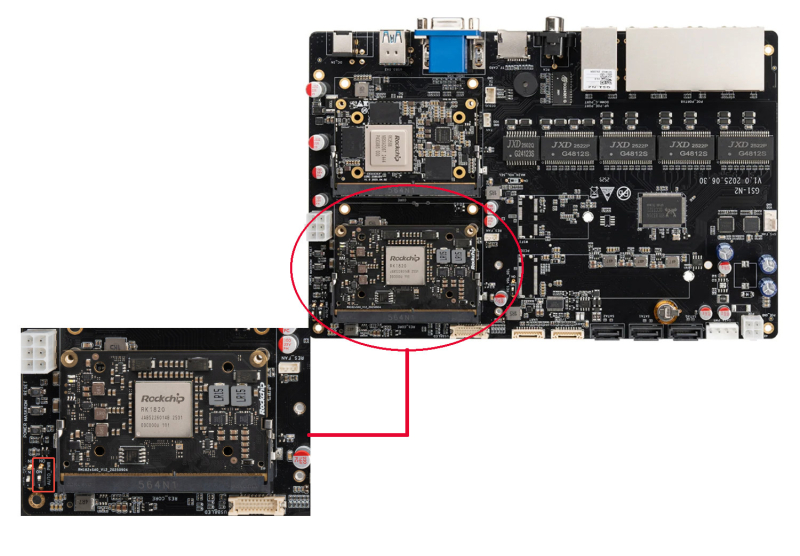

Уязвимости PT-2025-17* (BDU:2025-01796) присвоен рейтинг 4,6 из 10 по системе CVSS 4.0. Ошибка PT-2025-19 (BDU:2025-01825), оцененная в 8,2 балла, обладает двумя способами эксплуатации. Изъяны присутствовали в релизе 231.1.162.1 микропрограммы сетевых адаптеров линейки NetXtreme-E. При использовании этих уязвимостей облачные операторы, центры обработки данных и корпоративные заказчики, эксплуатирующие проблемное оборудование, могли столкнуться с нарушениями в работе служб, а также подвергнуться хищению данных работников, клиентов и партнеров. Это способно было повлечь финансовый ущерб и потерю деловой репутации.

Производитель получил уведомление об угрозе в соответствии с практикой ответственного раскрытия и опубликовал обновление микропрограммы. Теперь пользователям требуется безотлагательно обновить программное обеспечение до актуальной версии и придерживаться указаний, персонально распространенных производителем. Для усиления защиты рекомендуется активировать все предусмотренные параметры безопасности в настройках сетевого адаптера.

Для использования уязвимостей злоумышленнику потребовалась бы виртуальная машина**, исполняющая код на сервере с проблемным сетевым адаптером. Доступ к ней нарушитель мог получить посредством взлома или законно арендовав требуемые вычислительные ресурсы.

«Современная ИT-инфраструктура предприятий создается с применением технологий виртуализации. Корпоративный веб-сайт, внутренний портал, системы "1С" и другие службы, развернутые на едином физическом сервере, могут быть изолированы*** при помощи виртуальных машин. Облачные провайдеры также предлагают различным клиентам ресурсы в формате виртуальных машин, задействующих аппаратные возможности общего сервера, — отметил Алексей Усанов, руководитель направления анализа безопасности аппаратных решений Positive Technologies (Positive Labs). — Выполнив произвольный код и воспользовавшись уязвимостью PT-2025-19, злоумышленник теоретически мог бы осуществить атаку типа VM Escape**** и получить полный контроль над любой виртуальной машиной, размещенной на сервере с уязвимым сетевым адаптером. Вследствие этого он мог бы похитить информацию, обрабатываемую на виртуальных машинах, включая учетные и личные данные сотрудников, партнеров и клиентов организаций».

Использование уязвимости PT-2025-19 могло спровоцировать отказ в обслуживании сетевого адаптера, что привело бы к потере сетевого соединения для всех виртуальных машин на затронутом сервере. Это могло вызвать сбои в рабочих и операционных процедурах компании, а также подорвать доверие клиентов.

Обнаружить и заблокировать потенциальные векторы атак на ключевые системы предприятия, а также нейтрализовать риски использования выявленных уязвимостей позволяет платформа для моделирования путей кибератак и упреждающего управления угрозами (MaxPatrol Carbon).

* Недостатки зафиксированы на платформе dbugs, собирающей сведения об уязвимостях в программных и аппаратных решениях от мировых производителей.

**Программная или аппаратная среда, эмулирующая компьютерное оборудование.

***Разделение сервисов между собой помогает обезопасить ИT-инфраструктуру организации при компрометации какого-либо ее элемента.

****Атака, в ходе которой злоумышленник преодолевает границы изолированной виртуальной машины и проникает в основную операционную систему физического сервера или иные виртуальные машины на нем.