Злоумышленники всё активнее применяют автоматизированное сканирование и технологии искусственного интеллекта для ускорения разведывательных операций и поиска уязвимостей. За первые девять месяцев 2025 года число атак с использованием таких методов возросло на 20% в сравнении с тем же промежутком предыдущего года. Специалисты «Информзащиты» объясняют эту динамику доступностью современных сканирующих систем, развитием облачных сервисов анализа уязвимостей по модели SaaS, а также эксплуатацией ботнетов, постоянно исследующих интернет-пространство на предмет слабых мест. Об этом CNews рассказали эксперты компании.

Кроме того, наблюдается рост коротких DDoS-атак продолжительностью до пяти минут, используемых в разведывательных целях. Кратковременный всплеск трафика, например, в течение 30 секунд, позволяет оценить скорость реакции защитных систем, пороги срабатывания фильтров и наименее устойчивые элементы сети. Подобные атаки прекращаются до того, как стандартные средства защиты успевают ответить, но предоставляют злоумышленникам важные сведения об оборонительных возможностях. Согласно отраслевым исследованиям, количество таких разведывательных DDoS-атак в России увеличилось в тысячи раз в первой половине 2025 года по сравнению с аналогичным периодом 2024 года, что говорит о массовой автоматизации разведывательной деятельности киберпреступников.

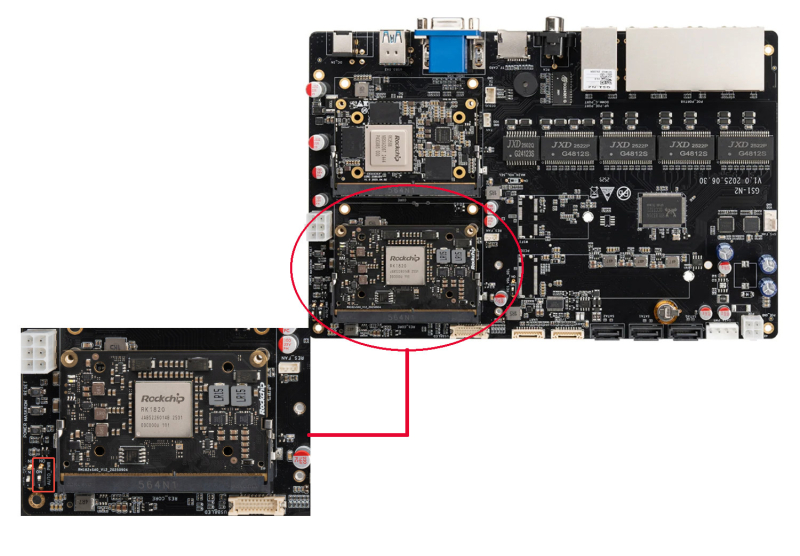

Расширение практики предварительного сканирования инфраструктуры целей и автоматизация этого процесса отражают общую тенденцию к усложнению кибератак. Злоумышленники собирают подробные данные для повышения скорости атак, сохранения скрытности и максимизации эффекта от вредоносных действий. Важным фактором здесь является рост мощности ботнетов – средний размер такой сети в 2025 году увеличился примерно на 80%, достигнув 120–140 тысяч заражённых устройств. Эксперты «Информзащиты» подчёркивают, что расширение базы для создания ботнетов связано с активным распространением IoT-устройств, количество которых в России, по оценкам, выросло на 30–40%. Умные камеры, маршрутизаторы, промышленные датчики и другие подключённые устройства часто имеют недостаточную защиту и становятся лёгкой добычей для злоумышленников, включающих их в распределённые сети для проведения масштабных атак.

«Сегодняшние цифровые злоумышленники работают по принципу технологичного предприятия: применяют автоматизированное обследование для массового выявления слабых мест, после чего реализуют полученные данные на нелегальных платформах или задействуют их для направленных операций. Особую настороженность вызывает стремительное распространение бот-сетей, созданных на основе интернета вещей. Множество организаций не догадываются, что их интеллектуальные камеры, печатающие устройства или сенсоры уже интегрированы в киберпреступную экосистему. Разведывательные DDoS-воздействия продолжительностью в несколько секунд дают возможность злоумышленникам скрытно проверить оборону и заложить основу для массированного нападения», – подчеркнул Анатолий Песковский, руководитель направления анализа защищённости IZ:SOC компании «Информзащита».

Специалист обратил внимание на формирование вторичного рынка разведывательной информации: итоги автоматизированного сканирования и данные о выявленных пробелах в безопасности перепродаются на специализированных форумах и в Telegram-сообществах. Это даёт возможность недостаточно квалифицированным группам приобретать готовые «карты объектов», что минимизирует начальные требования и сокращает временной цикл подготовки атаки.

Для уменьшения угрозы автоматизированного сканирования эксперты «Информзащиты» советуют сокращать доступность внешних сервисов и внедрять защитные механизмы, осложняющие проведение автоматической разведки. В частности, организациям следует использовать ограничение частоты запросов, межсетевые экраны веб-приложений, фильтрацию открытых портов и сокрытие информации о версиях используемого программного обеспечения. Перспективным решением также считается развёртывание honeypots – специальных «приманок», имитирующих уязвимые элементы инфраструктуры и позволяющих мониторить активность автоматических сканеров в режиме реального времени.

Внутреннее тестирование на проникновение и систематическое обследование собственной инфраструктуры даёт компаниям возможность заблаговременно оценивать ситуацию с позиции потенциального нарушителя и ликвидировать уязвимости до их эксплуатации. Подобная практика не только уменьшает шансы успешного кибервторжения, но и способствует росту цифровой грамотности внутри коллектива.