Учащийся Московского технического университета связи и информатики Павел Джанвелян совместно с доцентом кафедры «Информационная безопасность» Александром Большаковым создал передовую технологию для защиты критически важных cookie-файлов от несанкционированного извлечения. Разработка задействует аппаратный модуль TPM 2.0 и позволяет блокировать доступ к пользовательским аккаунтам даже при утечке информации. Об этом изданию CNews сообщили в пресс-службе МТУСИ.

Незаконное изъятие cookie-файлов с данными сессий продолжает оставаться одним из наиболее опасных вызовов в сфере кибербезопасности. Эти компактные файлы хранят сведения, которые помогают онлайн-сервисам распознавать легитимного пользователя. Завладев такими файлами, злоумышленник получает возможность авторизоваться в чужом аккаунте без ввода пароля и получить доступ к приватным материалам.

Ключевой недостаток современных защитных методик заключается в том, что даже передовые технологии — шифрование каналов связи, специальные защитные флаги и ограничение срока действия cookie — зависят от качества их внедрения разработчиками и не обеспечивают стопроцентной безопасности. Ошибка в веб-приложении или некорректная конфигурация могут полностью нейтрализовать все защитные барьеры.

Студент МТУСИ предложил кардинально новую концепцию: привязку cookie-файлов к конкретному устройству через использование аппаратного модуля TPM 2.0.

Принцип действия: модуль TPM генерирует уникальную цифровую подпись для устройства и размещает криптографические ключи в изолированной аппаратной среде. Даже в случае хищения cookie-файла злоумышленник не сможет применить его на другом устройстве — для этого потребуется закрытый ключ, который физически невозможно скопировать из защищенной области.

Безопасное проведение криптографических операций: все ключевые процессы выполняются внутри аппаратного модуля, минуя уровень операционной системы, потенциально уязвимой для взлома.

Изоляция от основной системы: TPM функционирует автономно от центрального процессора и ОС. Даже при полном захвате контроля над компьютером вредоносная программа не сможет извлечь ключи из защищенного модуля.

Контроль целостности системы: TPM верифицирует цифровые подписи всех загружаемых системных компонентов, блокируя запуск неавторизованного программного обеспечения.

Результаты исследования демонстрируют, что интеграция TPM 2.0 в механизмы аутентификации позволяет существенно усилить защиту веб-сервисов. Этот метод минимизирует риски компрометации пользовательских сессий и становится особенно востребованным в условиях растущих киберугроз.

Ректор Московского технического университета связи и информатики Сергей Дмитриевич Ерохин отметил: «Проект нашего учащегося наглядно демонстрирует, как российские студенты ещё в стенах вуза могут генерировать передовые идеи, востребованные в сфере информационной безопасности. В эпоху учащающихся цифровых атак сохранность личных данных превращается в одну из ключевых проблем. Подобные инициативы укрепляют позиции МТУСИ как флагмана в подготовке экспертов по киберзащите, где обучающиеся не только осваивают теорию, но и формируют практические инструменты для охраны виртуальной среды».

Перспективные векторы развития проекта: создание методов совместимости с разнообразными веб-сервисами и системами; анализ потенциала использования в схемах многоуровневой проверки подлинности; оптимизация технологии для работы на портативных устройствах.

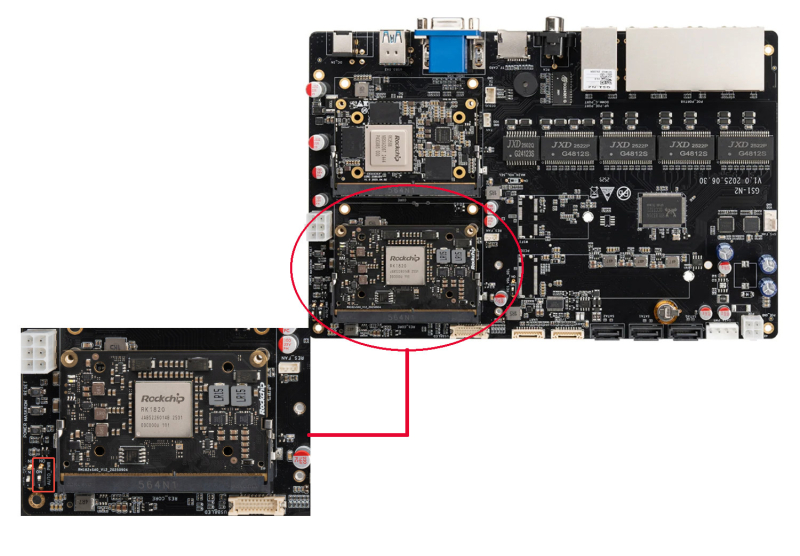

TPM (Trusted Platform Module) 2.0 — это глобально признанный стандарт защитного микропроцессора, интегрируемый в основную массу нынешних ПК и портативных компьютеров. Данный компонент гарантирует физическую сохранность шифровальных ключей и мониторинг системной целостности на уровне, превосходящем возможности программных аналогов.

Использование TPM 2.0 для обеспечения безопасности cookie-файлов формирует усиленный фундамент доверия к веб-ресурсам, что становится особенно значимым на фоне расширения спектра онлайн-сервисов и эскалации цифровых угроз.